Att utveckla en IT-säkerhetspolicy, komplett med juridisk granskning, är en omfattande uppgift där en enda policy ofta kräver flera dagars arbete.

Effektivisera din process och spara värdefull tid genom att ladda ner våra anpassningsbara policy mallar för IT-säkerhet och cybersäkerhet.

Att skapa dokumentation för IT-säkerheten, grunden i organisationens ISMS (ledningssystem för informationssäkerhet), är ett tidsödande arbete där ett enda dokument kan handla om flera dagars arbete och höga kostnader. Och så tillkommer den juridiska granskningen av de riktlinjer, policyn och regler som berör hela organisationens strategi och hantering.

Vi har därför sammanställt ett antal policy mallar för organisationens viktigaste IT-säkerhetspolicyer med inspiration från ISO 27001, SOC 2, NIST Cybersecurity Framework och NIS 2 där vi gjort grovjobbet och som du enkelt kan ändra och anpassa efter din organisations behov.

Mallarna fungerar i både privat och offentlig verksamhet och kan även fungera som utgångsläge för de dokument som behövs vid en säkerhetscertifiering. En del av mallarna kan dock vara formulerade för en speciell verksamhetstyp men kan ändå ofta användas för en annan verksamhetstyp med litet mer redigering.

Alla våra policy mallar är av hög kvalitet, skrivna av människor för människor på ett lättillgängligt språk, juridiskt granskade och finns i svensk samt engelsk version. Mer info om mallarna finns på respektive mallsida.

Tips! Läs mer om IT-säkerhetspolicyer i vår FAQ nedan.

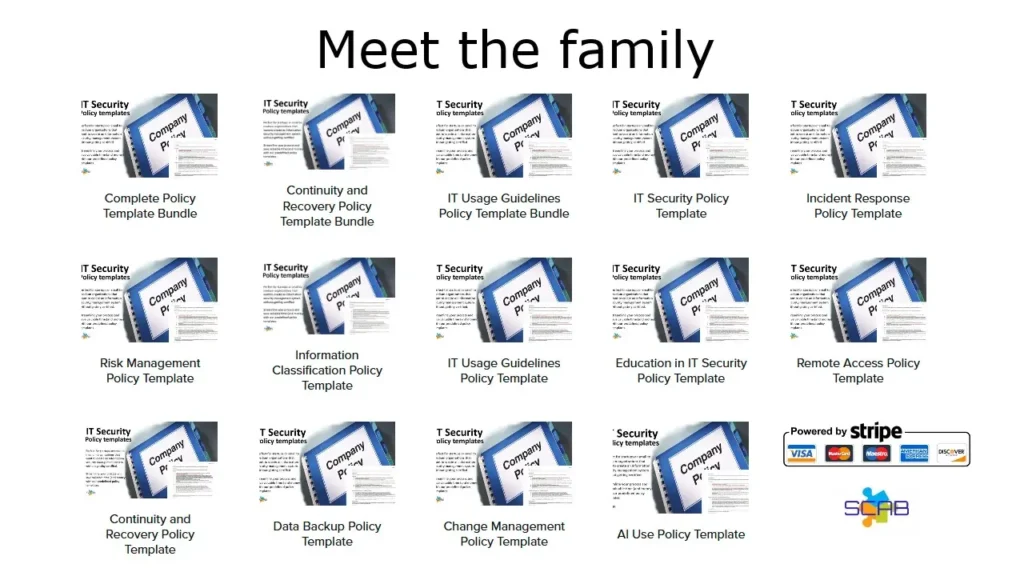

Innehåll i webbshopen

Mallarkivet kommer att fyllas på efterhand med nya policy mallar, så besök gärna denna sida ibland. Något du saknar? Eller behöver du och dina medarbetare stöd i anpassningen av policy mallar och utveckling av effektiva strategier? Hör i så fall av dig.

FAQ

Vi har sammanställt svar på de vanligaste frågorna vi brukar få om IT-säkerhetspolicyer. Ta gärna en kopp kaffe/the och läs i lugn och ro, kontakta oss gärna om du har några egna frågor runt detta.

Har policyn skapade med AI lika bra kvalitet som mänskligt skapade policyn?

Mänskligt skapade policyer är att föredra eftersom människor kan ta hänsyn till etiska, kulturella och emotionella aspekter som AI saknar förståelse för. Till skillnad från AI kan människor väga komplexa moraliska dilemman, förstå sociala nyanser och anpassa beslutsfattandet efter förändrade omständigheter.

Dessutom möjliggör mänsklig inblandning ansvarsskyldighet och demokratiska processer, vilket säkerställer att policyer speglar samhälleliga värderingar snarare än enbart datadrivna analyser.

Vad bör en IT-säkerhets policy innehålla?

För att säkerställa en robust och heltäckande IT-säkerhetspolicy är det essentiellt att inkludera följande grundläggande komponenter:

- Mål och syfte: Definiera vad policyn syftar till att uppnå. Förankra policyn i organisationens övergripande strategiska mål och förväntningar kring IT-säkerhet.

- Ansvar och roller: Klargör vilka personer eller avdelningar som har ansvar för att implementera och upprätthålla policyn. Tydliga roller och ansvar är fundamentala för effektivt säkerhetsarbete.

- Regler och riktlinjer: Fastställ specifika regler och riktlinjer för hur information och IT-resurser ska hanteras. Detta inkluderar allt från åtkomstkontroller, dataskydd och incidenthantering, till användning av molntjänster och bärbara enheter.

- Risikhantering: Beskriv de riskhanteringsstrategier som ska användas för att identifiera, bedöma, hantera och övervaka IT-relaterade risker. Även skyddsåtgärder och åtgärdsplaner vid eventuella säkerhetsincidenter bör inkluderas.

- Utbildning och medvetenhet: Framhäv betydelsen av kontinuerlig utbildning och medvetenhet bland samtliga medarbetare. Regelbundna träningar och simuleringar kan förbereda personalen att agera adekvat i händelse av säkerhetsincidenter.

- Övervakning och revision: Implementera mekanismer för löpande övervakning av efterlevnaden av policyn och för regelbundna revisioner. Detta säkerställer att policyn förblir relevant och effektiv i en ständigt förändrande teknologisk omgivning.

- Uppdateringsprocess: Det är viktigt att ha en process för regelbunden översyn och uppdatering av policyn för att säkra att den är i linje med aktuella hotlandskap samt interna och externa krav.

Genom att använda våra policy mallar och anpassa dem efter just er organisation kan ni effektivt stärka er säkerhetsställning. Med ambition, tydlighet och de rätta verktygen är din organisation väl rustad att möta morgondagens utmaningar inom IT-säkerhet. Inspirera ditt team att ta ansvar och leda utvecklingen mot en säkrare digital framtid!

Vad skall man tänka på när man skapar policyer för IT-säkerhet?

- Definiera syftet med policyerna. Många skriver kanske en IT-säkerhetspolicy bara för att det är någonting som man måste ha. Men för att verkligen lyckas få fram en IT-säkerhetspolicy som gör skillnad för organisationen måste ni ställa er frågan vad som är syftet är med respektive IT-säkerhetspolicy? Är det att minska risken för dataintrång? Eller är det för att ni hanterar känslig data? Inled er IT-säkerhetspolicy med att förklara detta i korta ordalag. Då blir det också enklare för den som läser policyn att inse värdet av den.

- Det ska endast finnas en version. Se först och främst till att det bara finns en version av varje IT-säkerhetspolicy. Om flera olika versioner av samma IT-säkerhetspolicy finns tillgänglig skapar det förvirring. Se därför till att alltid ha endast den senaste versionen tillgänglig för berörda i organisationen. Ha också en versionsnummer med datum, helst en versionslista, med i varje policy samt en komplett lista med alla policyer och aktuella versionsnummer.

- Utse alltid en ansvarig person. Även om ni är flera inom organisationen som hjälps åt att ta fram och uppdatera era IT-säkerhetspolicyer så ska ni se till att ha en person som är ytterst ansvarig för varje dokument för att minimera risken för att någonting hamnar mellan stolarna. Förankra IT-säkerhetspolicyerna med ledningen och IT-avdelningen men låt en person stå som ansvarig för varje dokument.

- Inkludera allt som hör till den berörda IT-säkerhetspolicyn. Det kan handla om allt från hur man lagrar filer på en USB-sticka till hur man hanterar incidenter och säkerhetskopiering av allt data i organisationen.

- Skapa en flexibla IT-säkerhetspolicyer. Bli tex inte för specifik i er IT-säkerhetspolicy gällande versioner av olika operativsystem eller tjänster för att undvika kravet på att uppdatera dokumentet väldigt ofta vilket blir mycket tidskrävande. Skriv hellre operativsystemets/tjänstens namn och att det gäller nuvarande version och även framtida versioner av samma system.

- Håll policyerna enkla. Håll IT-säkerhetspolicyerna så enkla som möjligt med ett lättillgängligt språk. IT-säkerhetspolicyerna är dokument som de flesta bara kommer att ögna igenom, om innehållet är för komplext och detaljerat så tappar ni läsaren. Även om policyer alltid bör granskas juridiskt har policyer uppgiften att definiera de mål som sedan ska uppnås via processer. Policyer är inte anvisningar, handhavanderegler, standarder, processer eller kontrollmedel. Även om policyer inte är avtal bör de dock ha skrivningar om vad som händer om någon medvetet bryter mot dem.

- Erbjud alltid alternativ till otillåtna applikationer. Om ni fattat beslut om att förbjuda vissa appar eller tjänster, se då till att inom ramen för era IT-säkerhetspolicyer erbjuda vettiga alternativ så att personalen inte står hjälplösa. Organisationen kan till exempel förbjuda vissa lagringstjänster i molnet med hänvisning till att det inte är säkert eller krypterat nog. Då är det bra att samtidigt tala om vilka molntjänster man får använda. Genom att erbjuda alternativ minskas användningen av och riskerna med teknik och mjukvarusystem inom organisationen som inte godkänns, hanteras eller stöds av IT-avdelningen (sk skugg-IT).

- Visa med exempel vad som inte är acceptabelt. För att göra IT-säkerhetspolicyer mer lättbegripliga kan man med fördel inkludera konkreta exempel. Tex “dela inte ditt lösenord med någon annan”, eller “förvara alltid ditt USB-minne på en säker plats”.

- Reglera privat användning. Privat användning av organisationens IT-miljö och -utrustning är ett vanligt exempel på någonting som alltid innebär en förhöjd risk. Se därför till att reglera detta i era IT-säkerhetspolicyer.

- Håll policyn levande! Organisationer utvecklas och det kommer ständigt nya system och lösningar. Se till att hålla alla IT-säkerhetspolicyer levande med kontinuerliga uppdateringar. De personer som ansvarar över IT-säkerhetspolicyer behöver ha en total överblick över organisationens samlade IT-verksamhet även om de bara ansvarar för delområden.

- Marknadsför era IT-säkerhetspolicyer. En IT-säkerhetspolicy gör ingen som helst nytta om ingen känner till den. Personer i organisationen kommer inte att på eget initiativ söka upp en IT-säkerhetspolicy och studera den. Det viktigt att göra reklam för alla IT-säkerhetspolicyer internt till berörda medarbetare. Informera chefer och be dem att kontrollera med sin personal så att de vet var de kan hitta policyerna och att de känner till innehållet.

- Inkludera externa partners. Det spelar ingen roll om personalen sköter sig prickfritt när det gäller IT-säkerheten om det kommer in externa partners och konsulter i organisationen som inte gör det. Se till att ge även dessa personer tillgång till berörda IT-säkerhetspolicyer och inför en tydlig rutin där medarbetarna blir delaktiga när det gäller att informera om och sprida kunskaperna om de IT-säkerhetspolicyer som används i organisationen.

Det är svårt nog att få människor att bry sig om säkerhet. Att göra policyer och regler mer komplicerade än de behöver vara är ett enkelt sätt att garantera att de inte kommer att följas. Komplicerade säkerhetskrav kan leda till försummelse eftersom människor måste övervinna många hinder för att förstå och följa reglerna. För att göra det så enkelt som möjligt för de anställda att känna till IT-säkerhetsreglerna bör du också kommunicera om dem på ett tydligt och enkelt sätt. Låt våra mallar vara de verktyg som stärker era säkerhetsramar och inspirerar ert team att vara föregångare i skapandet av en robust och framtidssäkrad digital miljö.

Vilka policyer bör finnas?

När det kommer till IT-säkerhet, är en uppsättning av välstrukturerade och omfattande policyer avgörande för att skydda organisationens digitala tillgångar och integritet. Några av de väsentliga IT-säkerhetspolicyer som organisationer bör överväga att implementera:

- Informationssäkerhetspolicy: En övergripande policy som täcker säkerhetsstrategier och best practices för hanteringen av information. Den skapar grunden för alla andra säkerhetsinitiativ.

- Åtkomstkontrollpolicy: Fastställer riktlinjer och procedurer för tilldelning av åtkomsträttigheter till informationssystem och känsliga data, samt hantering av autentisering och auktorisering.

- Dataskyddspolicy: Fokuserar på att skydda känslig och konfidentiell information genom hela dess livscykel. Den täcker datainsamling, lagring, överföring och radering.

- Incidenthanteringspolicy: Beskriver åtgärder och procedurer som ska följas vid en säkerhetsincident. Den inkluderar upptäckt, analys, respons och återhämtning för att minimera skadan och återställa verksamheten.

- Nätverkssäkerhetspolicy: Definierar säkerhetsprotokoll för att skydda nätverkets integritet, konfidentialitet och tillgänglighet. Den täcker brandväggar, VPN, intrusion detection systems, och mer.

- Användarutbildningspolicy: Sätter ramar för regelbunden it-säkerhetsutbildning för alla medarbetare, med fokus på att stärka säkerhetsmedvetenheten och förhindra social engineering-attacker.

- Molnsäkerhetspolicy: Anvisar säkerhetsåtgärder och riktlinjer för användning av molntjänster, med syfte att skydda data i molnet genom hela dess livscykel.

- Policy för leverantörshantering: Adresserar riskerna kopplade till externa partners och leverantörer. Den säkerställer att tredje parter följer samma säkerhetsstandarder som den egna organisationen.

- Uppdaterings- och patchhanteringspolicy: Specificerar hur säkerhetsuppdateringar och patchar hanteras för att säkerställa att ingen kritisk säkerhetsförbättring förbigås.

Genom att formalisera och implementera dessa policyer kan din organisation betydligt höja sin it-säkerhet och därmed minska riskerna för dataintrång och cyberhot. Det här är inte bara en skyddsåtgärd, utan även en möjlighet att proaktivt forma en kultur av säkerhet och medvetenhet, som hjälper er att navigera med trygghet i den ständigt föränderliga teknologiska världen. Låt våra mallar vara de verktyg som stärker era säkerhetsramar och inspirerar ert team att vara föregångare i skapandet av en robust och framtidssäkrad digital miljö.

Vad är skillnaden mellan policy och riktlinje?

I den komplexa världen av IT-säkerhet är det avgörande att förstå skillnaden mellan policyer och riktlinjer, då de båda fyller distinkta men kompletterande roller inom en organisations säkerhetsramverk.

Policy (IT-säkerhetspolicy):

En policy är ett formaliserat dokument som fastställer de övergripande reglerna och principerna för ett specifikt område inom organisationen. I sammanhanget av IT-säkerhet agerar policyn som högsta instans och är ofta av strategisk natur. Den beskriver vad som ska uppnås och varför det är viktigt, vilket ger en solid grund som styr andra dokument och säkerhetsrutiner. En IT-säkerhetspolicy är bindande och kräver följande:

- Tydlighet och auktoritet: Policyer är tydliga i sina bestämmanden och har en auktoritär ton som reflekterar organisationens intensioner och mandat.

- Styrdokument: De fungerar som paraplydokument som guidar övergripande beslut och handlingar och måste efterlevas av hela organisationen.

- Långsiktigt fokus: Policydokument vägleder långsiktiga mål och är måttligt föränderliga för att tillåta stabilitet i organisationens säkerhetsarbete.

Riktlinjer:

Riktlinjer, å andra sidan, är praktiska och detaljerade instruktioner eller processer som anger hur målen i policyn kan uppnås. Dessa är mer flexibla och detaljerade än själva policyn och kan behöva uppdateras oftare för att anpassa sig till teknologiska framsteg eller förändringar i hotlandskapet. Några kännetecken är:

- Flexibilitet och detaljriktighet: De erbjuder specifika föreskrifter och steg-för-steg-anvisningar som är något mer flexibla än policyer.

- Operativa verktyg: Riktlinjer underbygger policys genom att underlätta den dagliga verksamheten och stötta specifika säkerhetsåtgärder.

- Kortare anpassningscykel: Riktlinjer har en snabbare förändringshastighet för att säkerställa att de alltid är relevanta och effektiva när teknologin eller förutsättningarna förändras.

Genom att integrera noggrant utformade policyer och riktlinjer kan organisationer skapa en välutrustad försvarslinje mot IT-säkerhetshot. Den dynamiska balansen mellan policy och riktlinje gör att man kan reagera kvickt och effektivt på nya utmaningar, allt medan man upprätthåller en strukturerad och strategisk säkerhetsstrategi. Det handlar inte bara om att skydda nuet, utan att bygga en framtid där innovation kan blomstra i en säker miljö. Denna förståelse är grundläggande för att inspirera och guida din organisation mot en hållbar och pålitlig IT-säkerhetskultur.

Hur implementerar man IT-säkerhetspolicyer?

Att framgångsrikt implementera IT-säkerhetspolicyer i en organisation är ett omfattande och tidskrävande projekt som kräver en strategisk och proaktiv metodik. Några viktiga steg för att säkerställa en smidig och effektiv implementering:

- Utvärdera nuvarande tillstånd: Innan implementeringen påbörjas, genomför en grundlig analys av nuvarande säkerhetsåtgärder och processer för att identifiera luckor och förbättringsområden. Denna utvärdering ger värdefull insikt och fungerar som en baslinje för den policy som ska utvecklas.

- Ledningsengagemang: Engagera högsta ledningen för deras stöd och sanktionering av säkerhetspolicyerna. Ledarskapets aktiva medverkan uppmuntrar hela organisationen att se allvaret i policyn och dess genomförande.

- Kommunikation och medvetenhet: Utforma en kommunikationsplan för att introducera policyn till medarbetarna. Informera och utbilda personalen om vikten av och innehållet i IT-säkerhetspolicyerna, samt deras ansvar i deras tillämpning.

- Teknisk och organisatorisk integration: Samordna med tech-team och andra relevanta avdelningar för att integrera policyerna med befintliga system och arbetsprocesser. Säkerställa att nödvändig teknologi och verktyg finns på plats för att stödja policyns krav.

- Utbildning och stöd: Implementera utbildningsprogram för att utrusta medarbetarna med färdigheter och kunskaper för att arbeta i enlighet med nya policyer. Kontinuerligt stöd bör erbjudas för att hjälpa personalen att anpassa sig och hålla sig uppdaterade med eventuella förändringar.

- Övervakning och efterlevnad: Sätt upp mekanismer för att regelbundet granska och övervaka efterlevnaden av IT-säkerhetspolicyerna. Analysera feedback och evalueringsdata för att säkerställa att riktlinjerna efterföljs och att organisationens säkerhetsmål uppnås.

- Utveckling och förbättring: IT-säkerhet är ett dynamiskt fält som kräver kontinuerlig uppdatering av policyer för att hålla jämna steg med teknologiska förändringar och nya hot. Etablera en rutin för regelbunden översyn och förbättring av policyn för att säkerställa långsiktig effektivitet och relevans.

Genom att förmedla tydliga riktlinjer och erbjuda stöd genom hela organisationens struktur, skapar du en robust IT-säkerhetskultur. Denna struktur leder inte bara till en säkrare arbetsplats, utan visar även vägen mot kontinuerlig förbättring och innovation i samklang med den teknologiska utvecklingen. Genom att investera i implementeringen av effektiva och välutrustade IT-säkerhetspolicyer, rustar du din organisation för framtiden med tillit och styrka.

Hur skapar man efterlevnad av IT-säkerhetspolicyer?

Att säkerställa efterlevnad av IT-säkerhetspolicyer är avgörande för att skydda organisationens digitala tillgångar och upprätthålla integritet, förtroende och säkerhet. Några insiktsfulla strategier för att uppnå hållbar efterlevnad:

- Ledarskap och kultur: Efterlevnad börjar från toppen. Skapa en kultur där IT-säkerhet är en del av företagets DNA, genom att ledare föregår med gott exempel. När säkerhet prioriteras av högsta ledningen, kommer det att genomsyra hela organisationens procedurer och beteenden.

- Kontinuerlig utbildning: Regelbundna utbildningsinitiativ och workshops är fundamentala för att hålla all personal uppdaterad om policyers innebörd och nyckelprinciper. Interaktiva och scenario-baserade träningsprogram kan göra inlärningsprocessen mer relevant och engagerande.

- Infrastruktur för övervakning: Implementera avancerade övervakningssystem och verktyg för att kontinuerligt kartlägga efterlevnaden i realtid. Genom att använda analys och automatisering kan upptäckten av avvikelser ske snabbt vilket gör det möjligt att reagera proaktivt och minimera riskerna.

- Kompetensuppbyggnad och supportnätverk: Bygg upp interna supportteam och expertgrupper som kan ge råd, lösa problem och driva förbättringsinitiativ. Ett dedikerat säkerhetsteam kan även fungera som kontaktpunkt för frågor och problem som kan uppstå bland medarbetare.

- Incitament och belöningar: Etablera incitament för att uppmuntra medarbetare att följa organisationens IT-säkerhetspolicyer. Uppmärksamma och belöna goda säkerhetsbeteenden vilket kan verka inspirerande för hela teamet och förstärka önskade handlingar.

- Regelbundna revisioner och uppdateringar: Genomför regelbundna revisioner för att säkerställa att alla IT-säkerhetspolicyer fortfarande är relevanta och effektiva. Det är viktigt att delta i ständiga förbättringscykler för att bevara en hög säkerhetsstandard i en dynamiskt utvecklande miljö.

- Transparent kommunikation: Uppmuntra en öppen och transparent kommunikation kring IT-säkerhetsfrågor, cybersäkerhetsfrågor och -utmaningar. Medarbetare bör känna sig trygga med att rapportera potentiella säkerhetsrisker eller brott tidigt och veta att deras insatser kommer att beaktas och skyddas.

- Integrera efterlevnad i KPI:er: Gör säkerhet och efterlevnad till en del av de viktigaste prestationsindikatorerna (KPI:er) för avdelningar och individer. Genom att göra säkerhet del av styrningen blir den inte bara en obligatorisk uppgift utan en integrerad del av verksamhetsmålen.

Efterlevnad är inte en övning i punktinsatser utan snarare en kontinuerlig åtgärd och en ständigt närvarande dimension av organisationskulturen. Genom att anta en holistisk strategi för att implementera och uppnå efterlevnad kan organisationer stå starkt rustade mot framtida hot. Denna metod bekräftar vår förmåga att inte bara skydda utan även driva innovation i en trygg och säker digital miljö där framtida möjligheter kan förverkligas med tillit och säkerhet i högsätet.

Måste vi IT-säkerhetscertifiera oss?

I dagens ständigt föränderlig och globalt uppkopplade värld är IT-säkerhet inte längre en valfri lyx, utan en nödvändighet. Möjligheten att IT-säkerhetscertifiera er organisation är emellertid ett strategiskt beslut som kan erbjuda omfattande fördelar och säkerställa att ni överträffar både interna och externa förväntningar. Fördelarna med att välja certifiering:

- Förbättrad trovärdighet och förtroende: En certifiering som ISO 27001 eller SOC 2 ger en oöverträffad nivå av trovärdighet och pålitlighet vilket signalerar till kunder, partners och intressenter att ni engagerar er för högsta säkerhetsstandarder. Det kan fungera som en stark konkurrensfördel i en tätt packad marknad.

- Ökad riskhantering: Certifieringsprocessen hjälper er organisation att identifiera och hantera risker systematiskt. Genom att implementera ett formellt ramverk för riskhantering kan ni minimera risken för säkerhetsincidenter och därefter agera snabbt och effektivt vid uppkomna hot.

- Regelöverensstämmelse: Många branscher upplever ökande regulatoriska krav gällande dataskydd och IT-säkerhet. Certifiering hjälper till att säkerställa att ni uppfyller dessa krav och minskar risken för allvarliga sanktioner eller rättsliga åtgärder resultatet av bristande efterlevnad.

- Förstärkta operativa processer: Certifiering innebär en djupgående granskning och förbättring av befintliga processer. Det leder till mer effektiva arbetsflöden, förbättrad dokumentation och robustare rapporteringsstrukturer vilka bidrar till att höja den övergripande effektiviteten och förståelsen inom organisationen.

- Kund- och marknadskrav: I många fall kräver kunder och partners att ni kan bevisa en viss nivå av IT-säkerhet innan de inleder ett samarbete. Certifiering kan snabbt och enkelt bekräfta att ni uppfyller dessa krav och underlätta affärsmöjligheternas expansion.

- Fördjupad säkerhetsmedvetenhet: Certifieringsprocessen inkluderar utbildning och ökad medvetenhet bland personalen vilket resulterar i ett mer säkerhetsmedvetet arbetsklimat. Ett team med hög medvetenhet fungerar som en kraftig försvarslinje mot oavsiktliga eller avsiktliga hot.

- Ständiga förbättringar och innovation: Certifiering är inte en engångsprocess. Den kräver löpande övervakning och regelbundna granskningar, vilket driver organisationen mot konstanta förbättringar och säkerställer att ni ligger i framkant av teknologiska och säkerhetsutvecklingar.

Att välja IT-säkerhets certifiering är en framtidsinvestering som bäddar för hållbar utveckling och säkerhet. Det handlar inte bara om att mitigera risker utan även att positionera er som ledare i en värld där säkerhet är ett av de mest eftertraktade värdena. Med den rätta certifieringen står ni starkare inte bara mot nuvarande säkerhetshot utan också redo att omfamna framtida innovationer med ett säkerhetsperspektiv som leder organisationen in i en ny era av tillit och framgång.

Även små organisationer har nytta av att IT-säkerhetscertifiera sig

Även för mindre organisationer är beslutet om att söka IT-säkerhetscertifiering en strategi som kan ha långtgående positiva effekter. Även om storleken på verksamheten kan få det att verka omständigt erbjuder certifiering anmärkningsvärda fördelar, särskilt i en värld där digital säkerhet är avgörande. Några överväganden specifikt för mindre organisationer:

- Differentiering: I konkurrens med större aktörer kan certifiering fungera som en kraftfull differentieringsfaktor. Den signalerar integritet och tillförlitlighet vilket kan locka kunder och partners som värdesätter hög säkerhet och kan leda till tillväxtmöjligheter som annars skulle ha överskuggats.

- Proaktiv riskminimering: Mindre organisationer kan stå inför liknande cyberhot som större företag men har ofta mindre resurser för att hantera konsekvenserna. Certifiering bidrar till att bygga ett robust försvar och skyddar er mot de kostnader och avbrott som cyberincidenter kan medföra.

- Kundernas förväntningar: Med det ökande fokuset på säkerhet kan små och medelstora organisationer räkna med att deras kunders krav på bevisad säkerhetsöverensstämmelse växer. Certifiering visar att ni inte bara förstår dessa behov utan också att ni är villiga att investera i att uppfylla dem.

- Effektivare verksamhet: Genom att implementera certifieringsprocessen kan mindre företag strömlinjeforma verksamheten. Detta kan leda till bättre struktur, tydligare arbetsflöden och förbättrade rutiner vilket gynnar både säkerhet och övergripande affärseffektivitet.

- Skalbarhet: När verksamheten växer ger en säkerhetscertifiering en stabil grund för att utöka operationer utan att kompromissa med säkerhetsnivåerna. Detta gör organisationen redo för smidig och säker expansion.

- Stärka personalens kompetens: Många små organisationer har mindre formella utbildningsprogram. Certifieringsprocessen ger möjlighet att utbilda och höja personalens säkerhetskompetens vilket successivt förbättrar säkerhetskulturen i hela företaget.

Med alla dessa fördelar i åtanke, är IT-säkerhetscertifiering en meningsfull investering även för små organisationer. Den säkerställer att ni är lika kapabla som era större konkurrenter att skydda känslig data och trygga verksamhetens kontinuitet. Genom att upprätthålla en hög säkerhetsstandard genom certifiering blir ni dessutom en tillförlitlig partner och arbetsgivare, lockande för både kunder och talanger i en värld där säkerhet är av överlägsen betydelse. Låt ert engagemang inom IT-säkerhet vara katalysatorn som inspirerar till innovation och långsiktig utveckling.

Vi är en liten organisation utan resurser att IT-säkerhetscertifiera oss, vad är våra alternativ?

För organisationer som väljer att inte IT-säkerhetscertifiera sig är det helt avgörande att fokusera på strategier och åtgärder som ändå säkerställer en hög nivå av digital säkerhet. Några alternativa tillvägagångssätt för att upprätthålla robust IT-säkerhet utan formell certifiering:

- Utveckla inofficiella standarder: Utarbeta egna standarder och interna regler baserade på kända branschprinciper som ISO 27001 eller NIST Cybersecurity Framework. Detta kan skapa en solid grund utan att gå igenom den formella certifieringsprocessen.

- Upprätta IT-säkerhetspolicyer för organisationen: Policyer är ett viktigt ramverk för att skapa de gemensamma regler och strategier som skyddar organisationens digitala tillgångar och integritet. Spara tid och arbete genom att köpa våra policy mallar.

- Riskbedömningar: Utför regelbundna riskbedömningar för att kartlägga och utvärdera potentiella hot. Genom att noga analysera risker och arbeta för att bekämpa dem kan organisationen upprätthålla kontroll över sin säkerhetsställning.

- Investera i medvetenhet och utbildning: Implementera regelbundet utbildning och träning för alla medarbetare. Genom att höja kunskapsnivån ökas det dagliga säkerhetsskiktet och organisationen förblir motståndskraftig mot social engineering och andra hot.

- Stärk den tekniska säkerheten: Delta i uppgradering av teknisk infrastruktur, säkerhetsverktyg och mjukvara för att hålla jämna steg med avancerade hot. Gratissystem och open-source-lösningar kan erbjuda kostnadseffektiva medel för att förbättra nätverkssäkerhet, dataskydd och övervakning.

- Bygg en responsiv incidentshanteringsplan: Ha en branschledande process på plats för hantering av cyberincidenter. En tydlig incidenthanteringsplan garanterar att insatser kan aktiveras snabbt för att minimera skador vid intrång.

- Skapa interna revision- och översynsrutiner: Genomföra regelbundna interna säkerhetsinspektioner och granskningar för att identifiera och åtgärda svagheter i olika system och processer. Detta kan fungera som kontrollpunkter för att säkerställa att organisationens egna policys och riktlinjer uppfylls.

- Samarbete och kunskapsdelning: Delta i branschnätverk och säkerhetsforum för att utbyta insikter och bästa praxis. Genom att delge och ta emot feedback kan ni proaktivt anpassa strategier för att vara förekommande i en ständigt utvecklande säkerhetsmiljö.

- Implementera “Zero Trust”-principer: Anta en säkerhetsmodell där åtkomst beviljas baserat på strikta verifieringar och kontinuerliga utvärderingar inom nätverket vilket kraftigt begränsar riskerna för dataintrång och spridning av hot.

Genom att följa dessa strategier och kontinuerligt förnya era åtgärder, kan ni skapa en säkerhetskultur som står med förtroende mot cybersäkerhetshot, även utan den formella tyngden av certifiering. Detta tillåter er att behålla flexibilitet och samtidigt säkerställa att ni har robusta skyddsmurar på plats vilka gör det möjligt för er verksamhet att verka tryggt och effektivt i den moderna digitala världen. Med fokus på att kontinuerligt höja säkerhetsmedvetenheten och anpassa sig till nya utmaningar är ni väl rustade att skapa en framtid med oförvitlig trygghet och pålitlighet som ledstjärnor i verksamhetens framgång.